11.12.2017 вышла версия 2.0.0

В ней доступны следующие изменения:

- Теперь демоны bird и bird6 совмещены.

- Поддержка анонсирования multicast по BGP.

- Поддержка анонсирования IPv4 и IPv6 VPN.

- Базовая поддержка MPLS.

Вслед за обнаруженной уязвимостью в подсистеме Intel ME (позволяющей осуществить незаметное исполнение кода), обнародованы сведения об аналогичной уязвимости в прошивке процессоров AMD.

Процессоры AMD (APU, выпущенные после 2013 года, а также семейство Ryzen) содержат встроенное ARM-ядро, предоставляющее подсистему HVB, внутреннее хранилище для S3 BootScript, эмулятор TPM для реализации Measured Boot, генератор случайных чисел и ускоритель криптографических операций. Код, который исполняется на PSP, имеет полный доступ к вводу-выводу и системной памяти.

Прошивка PSP поставляется в бинарном виде без исходных кодов. Статический анализ позволил специалистам корпорации Google обнаружить переполнение стека, который может быть использован атакующим для компрометации системы. Действия злоумышленника невозможно отследить из пользовательского окружения.

Проблема отчасти смягчается тем, что для совершения временной атаки и кражи ключей шифрования злоумышленнику потребуется предварительное получение прав суперпользователя, а для создания постоянного руткита - физический доступ к ПК (необходима манипуляция перемычками на мат. плате).

AMD уже выпустила исправленную версию прошивки, пользователям рекомендуется следить за сайтом производителя мат. платы в ожидании выхода обновлений BIOS.

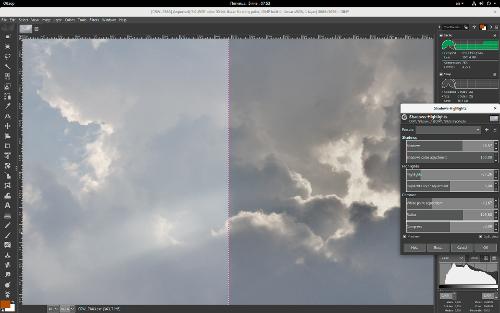

По случаю ускорения гауссова размывания примерно на треть фильтр Shadows/Highlights в GEGL перенесли из экспериментальных в стабильные, а в GIMP его добавили прямо в меню и запилили свой гуй вместо автоматического. И это несмотря на анонсированную в конце декабря условную заморозку переводимых сообщений  Реализация фильтра взята из darktable, потому что а) нормально работает, б) на будущее хочется совместимости по .xmp.

Реализация фильтра взята из darktable, потому что а) нормально работает, б) на будущее хочется совместимости по .xmp.

На скрине также видна новая панель Dashboard, по которой можно следить за потреблением ресурсов. Ell написал её, пока занимался отладкой кое-какого кода, затрагивающего работу с кэшем. Считает, что панель может быть полезна и пользователям, которые тюнят параметры работы гимпа.

Из того, что на скрине не видно:

— В диалог выбора цвета добавили переключатель цветовых моделей и точности. Теперь можно для RGB переключаться между 0..100 и 0..255, а также показывать LCH вместо HSV, а не вместе с ним (в 2.9.8 диалог из-за этого разрастался в вышину).

— При вращении и зеркалировании холста кисть теперь можно вращать и зеркалировать вместе с ним. При этом учитывается и масштаб просмотра изображения. В связи с этим чекбокс «Lock brush size to zoom» в параметрах рисующих инструментов теперь называется «Lock brush to view».

В остальном работа по исправлению ошибок ведётся очень активно, но количество блокирующих релиз косяков пока что вертится вокруг 25-28. Скорее всего, позакрываем ещё ошибки и выпустим в январе rc1.

>>> Просмотр

(1920x1200,

797 Kb)

Вчера накатил дистрибутив MX-17 «Horizon», основанный на стабильной ветке Debian Stable «Stretch» 9.3, с рабочим окружением XFCE 4.12. Приятно удивил интегрированный драйвер Broadcom для WiFi. Сразу же поменял clementine на deadbeef, vlc на mpv, LibreOffice на Onlyoffice. Ядро бэкпортированное, от antiX. Все шустро и стабильно, все работает искаропки, никаких телодвижений по настройке чего либо делать не пришлось. Есть там прекрасный набор конфигураторов, особо отмечу МХ Инструменты, позволяющие в гуях сделать абсолютно все, что бы ты хотел.

>>> Просмотр

(1920x1200,

3145 Kb)

4 января вышел плановый 1.23 релиз компилятора и стандартных средств разработки системного языка программирования Rust.

Интересные изменения:

- За счёт предотвращения ненужного копирования аргументов функций уменьшено потребление памяти. Например сам компилятор

rustcстал потреблять на 5-10% меньше памяти. -

rustdocперешёл на рендеринг документации при помощи CommonMark. Раньше использовался Hoedown. - The Cargo Book переехал с doc.crates.io на doc.rust-lang.org и обновил формат.

-

cargo uninstallнаучился сразу удалять несколько пакетов. Например командаcargo uninstall foo barудалит foo и bar. -

autoтрейты теперь разрешены в трейтовых объектах. Один из коммитов этого изменения так же окончательно удалил элемент языкаsend. - Проверки типов операндов бинарных операторов теперь производится относительно левого операнда, что предотвращает путаницу в соответствующих сообщениях об ошибках.

- Удалена необходимость в

T: SyncдляRwLock<T>: Send - Удалена необходимость в

T: Sizedдля{<*const T>, <*mut T>}::as_refи для<*mut T>::as_mut - Оптимизирована реализация

Thread::{park, unpark} - Улучшена производительность

SliceExt::binary_search - Трейт

AsciiExtобъявлен устаревшим, а его методы перенесены в примитивные типы. -

char::escape_debugтеперь использует Unicode 10 вместо Unicode 9. - Включён LLVM флаг

TrapUnreachable - musl, используемый для сборки musl rustc, обновлён до 1.1.17

- Улучшена производительность

SliceExt::binary_search -

rustfmtвключён в основную инсталляцию. - минимальная версия LLVM изменена на 3.9

Полный перечень изменений

Platform: Windows

Version: AIMP v4.50 or newer

Form: Vertical

Tone: Dark

Surface: Mat

Удерживание кнопки "Play/Pause" -"Stop"

Удерживание кнопки "Equalizer" -"DSP...EQ"

Разработчики из Google Project Zero опубликовали детали уязвимостей, которые затрагивают не только процессоры Intel и ARM64, но и некоторые AMD тоже при включении BPF JIT в ядре (по умолчанию выключен). Названия им дали: Meltdown и Spectre (расплавление ядерного реактора и призрак).

Meltdown позволяет приложению читать любую память компьютера, включая память ядра и других пользователей. Этой атаке подвержены процессоры Intel и ARM64.

Spectre создаёт брешь в изоляции различных приложений и позволяет атакующему обманным способом получить данные чужого приложения. Этой атаке подвержены процессоры Intel, AMD и ARM64.

Эксплоит, эксплуатирующий Meltdown позволяет читать память ядра со скоростью 2000 байт в секунду на процессоре Intel Xeon архитектуры Haswell.

Уязвимостям назначены следующие CVE: CVE-2017-5753, CVE-2017-5715 и CVE-2017-5754.

Напомню, что пользователи ежедневно запускают чужой код на своих компьютерах, посещая веб сайты с Javasсript (>99%), поэтому применение патча обязательно, если вы дорожите своими данными.